suninatas.com에 관리자로 로그인을 하라고 한다.

하라는대로 바로 로그인창으로 가서 관리자 관련 초기 아이디, 패스워드를 열심히 쳐봐도 안돼서 "http://suninatas.com/admin/" 으로 접속해봤다.

그랬더니 QR코드가 하나 떠서 접속해보니까 연락처가 하나 연동되었다.

연락처에 적혀있는 홈페이지 "https://suninatas.com/admin/admlogin.asp"로 접속해 보았다.

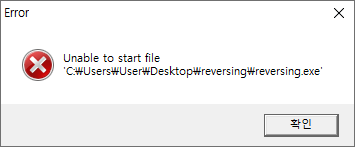

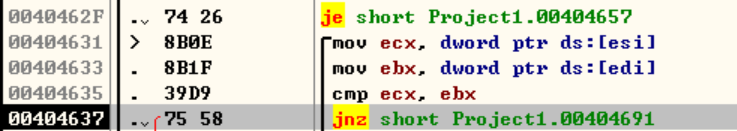

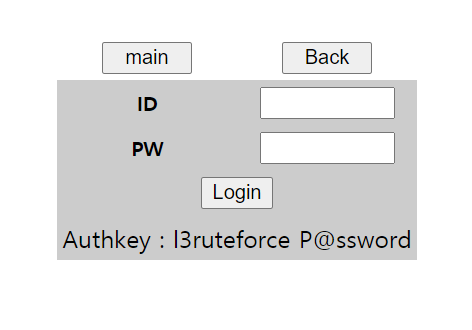

adobe flash가 지원이 끝나서 보이지 않는다ㅠㅠㅠ 그래서 페이지 소스에 있는 "admlogin.swf"를 받아서 Adobe Flash Player로 확인해 보았다.

<html>

<head>

<title>Admin Login</title>

</head>

<body>

<embed src="admlogin.swf">

</body>

</html>

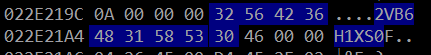

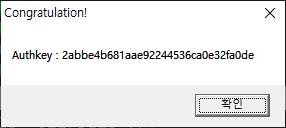

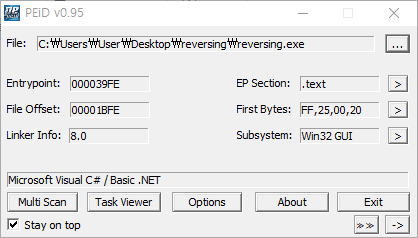

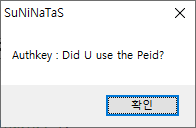

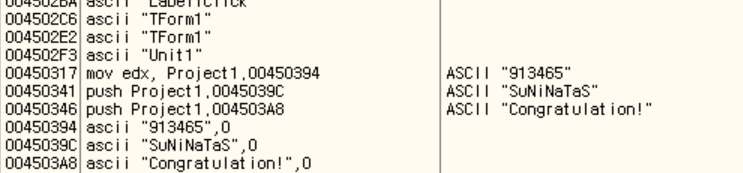

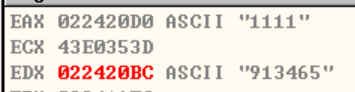

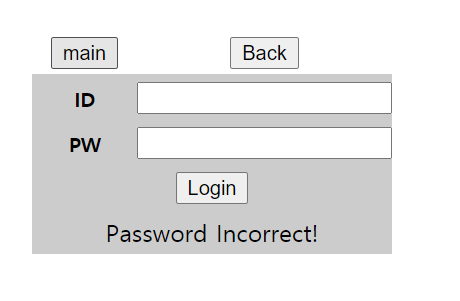

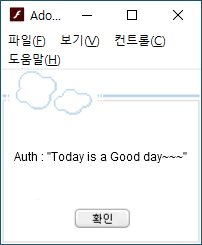

아이디와 패스워드 입력 폼이 있는걸 봐서 잘 찾아온 것 같다!! swf 리버싱 툴인 JPEX를 통해 분석해보니 로그인 버튼 쪽 코드에서 아이디와 패스워드를 확인할 수 있었다.

on(release){

function receipt()

{

if(flashid != "admin" or flashpw != "myadmin!@")

{

flashmessage = "Wrong ID or PW";

play();

}

else

{

flashmessage = "Auth : \"Today is a Good day~~~\"";

play();

}

}

receipt();

}

'forensic > suninatas.com' 카테고리의 다른 글

| [suninatas] Level 11 (0) | 2021.10.04 |

|---|---|

| [suninatas] Level 10 (0) | 2021.10.04 |

| [suninatas] Level 9 (0) | 2021.09.10 |

| [suninatas] Level 8 (0) | 2021.09.06 |

| [suninatas] Level 7 (0) | 2021.09.06 |